Está usted visitando una publicación en la hemeroteca de CSIRT-CV.

Para acceder al portal y contenido actual, visite https://www.csirtcv.gva.es

31/05/2016

Alerta: Nueva campaña de ransomware suplantando a Endesa

Se ha detectado una nueva campaña de distribución de ransomware que utiliza como gancho una supuesta factura emitida por Endesa. Se recomienda extremar precauciones al respecto.

Se ha detectado una nueva campaña de distribución de ransomware que utiliza como gancho una supuesta factura emitida por Endesa. Se recomienda extremar precauciones al respecto.

Nos encontramos ante una nueva variante de ransomware de tipo TorrentLocker, un software malicioso que al infectar nuestro equipo le da al ciberdelincuente la capacidad de bloquear el equipo desde una ubicación remota y cifrar nuestros archivos quitándonos el control de toda la información y datos almacenados.

Además, exigen un pago para devolver el control. Los archivos son irrecuperables a menos que la organización afectada haga copias de seguridad y que estos datos no hayan sido afectados por el ransomware. La vía de infección suele ser el correo electrónico simulando ser una factura de Endesa con un enlace que descarga el malware desde una ubicación remota. Se ha detectado que el ransomware contacta con distintos dominios para comunicarse por lo que os recomendamos su filtrado para evitar posibles conexiones

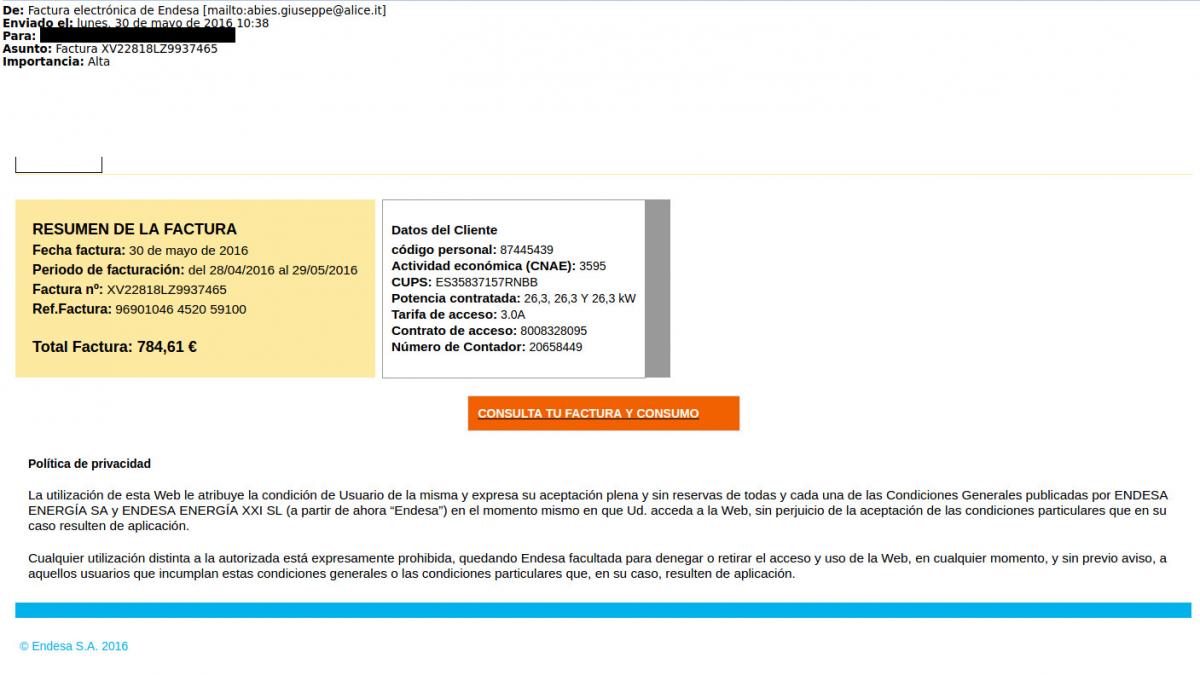

Un ejemplo del correo electrónico malicioso recibido sería el siguiente:

Con el fin de reducir el riesgo de ser infectados con el Ransomware se deben realizar, en la medida de lo posible, las siguientes acciones:

- Extremar las precauciones y, en caso de recibir un correo de origen sospechoso, lo notifiquen al administrador de seguridad del sistema o no lo abran

- Bloquear en el proxy de su organización los dominios que se han detectado y están involucrados en la campaña. Hasta ahora hemos detectado los siguientes aunque estan activos durante muy poco tiempo y van cambiando constantemente:

Algunos hashes detectados con esta campaña de distribución de malware son los siguientes:

Por último, y no menos importante, se debe mantener actualizado el equipo del usuario así como las bases de datos de los antivirus.